ФотографииВекторыИллюстрацииБесплатные изображенияВидеоМузыка и звукиИИ-генератор изображенийБесплатный инструмент для удаления фонаБесплатный инструмент для удаления фона видеоБесплатный инструмент для увеличения изображенийПоиск по изображениюДля бизнесаНаши цены

Фотографии

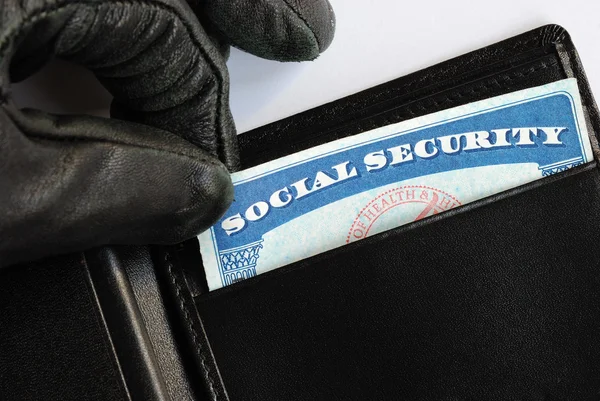

Стоковые фотографии по запросу Воровство данных

100 000 изображений по запросу Воровство данных доступны в рамках роялти-фри лицензии

- Лучший выбор

- Новые

- Популярные

- Главная

- Фотографии

- Фото и изображения по запросу: воровство данных

Похожий поиск изображений